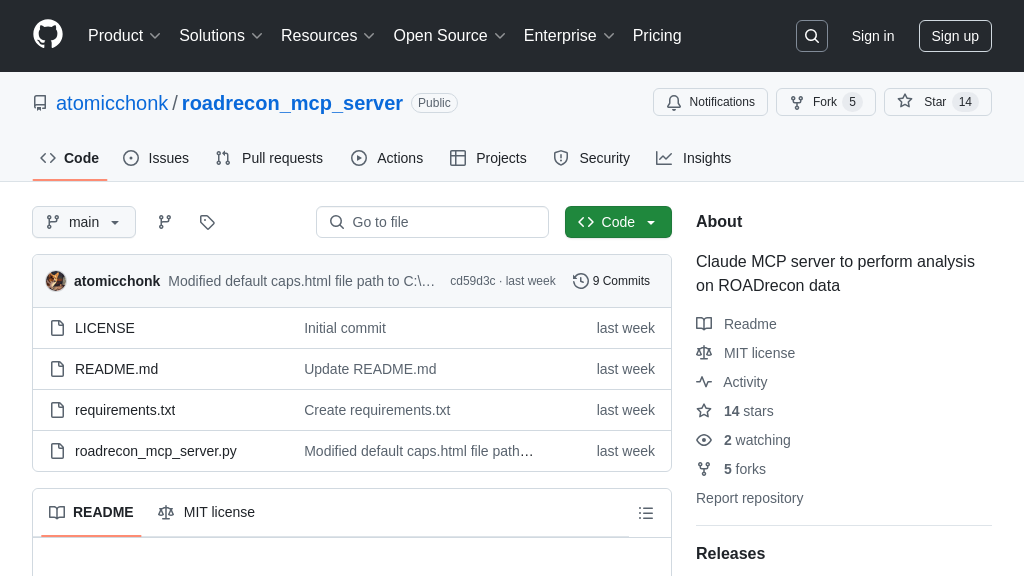

roadrecon_mcp_server

ROADrecon MCP Server:连接AI与Azure AD,实现自动化安全分析。

roadrecon_mcp_server 解决方案概述

ROADrecon MCP Server是一款专为安全分析设计的MCP服务器,它赋予AI助手(如Claude)访问ROADRecon Azure AD数据的能力。通过此服务器,AI模型能够直接利用ROADtools套件的强大功能,对Azure AD环境进行深入的安全评估。

该服务器提供了一系列资源,例如用户、组、应用和服务主体信息,并内置了多种安全分析工具,包括查找高权限用户、分析MFA状态和识别存在安全风险的应用。此外,它还提供预构建的分析模板,简化常见安全任务。开发者可以通过标准输入/输出或HTTP/SSE等方式,将此服务器无缝集成到现有的MCP客户端中。ROADrecon MCP Server的核心价值在于,它极大地提升了AI模型在安全领域的洞察力和自动化分析能力,助力企业更有效地保护其Azure AD环境。通过简单的pip安装和配置,即可快速部署并连接到Claude等AI助手。

roadrecon_mcp_server 核心能力

Azure AD 数据资源访问

roadrecon_mcp_server 允许 AI 模型(如 Claude)直接访问 ROADRecon 实例中的 Azure AD 数据。它通过标准化的 MCP 协议,将 ROADRecon 收集的各种 Azure AD 对象(如用户、组、应用程序等)以资源的形式暴露出来。每个资源都有一个唯一的 URI(例如 roadrecon://users),AI 模型可以通过这些 URI 请求特定的数据。这种直接访问能力极大地简化了 AI 模型与 Azure AD 数据的集成过程,无需编写复杂的 API 调用或数据转换代码。例如,安全分析师可以使用 Claude 通过 roadrecon://mfa 资源快速获取所有用户的 MFA 状态,从而识别未启用 MFA 的高风险用户。技术实现上,服务器使用 Python Flask 框架搭建,并利用 ROADtools 库与 ROADRecon 实例进行交互,将数据转换为 MCP 兼容的格式。

内置安全分析工具

除了提供数据访问,roadrecon_mcp_server 还内置了一系列安全分析工具,AI 模型可以通过调用这些工具执行特定的安全任务。这些工具封装了常见的安全分析逻辑,例如查找具有高权限角色的用户(find_privileged_users())、分析 MFA 部署情况(analyze_mfa_status())以及查找包含密钥或证书的应用程序(find_applications_with_secrets())。通过这些工具,AI 模型可以快速执行复杂的安全分析,而无需了解底层的 Azure AD 数据结构和安全原理。例如,安全工程师可以使用 Claude 调用 analyze_conditional_access_policies() 工具,分析导出的条件访问策略 HTML 文件,从而发现潜在的安全配置错误。这些工具极大地提高了安全分析的效率和准确性。

预构建安全分析 Prompt

roadrecon_mcp_server 提供了一系列预构建的 Prompt,用于执行常见的安全分析任务。这些 Prompt 结合了数据资源访问和安全分析工具,为 AI 模型提供了一个完整的安全分析流程。例如,analyze_security_posture Prompt 可以对整个 Azure AD 环境进行全面的安全分析,包括用户、组、应用程序、设备和 MFA 状态等方面。analyze_privileged_access Prompt 则专注于分析特权访问模型,识别潜在的风险。通过使用这些预构建的 Prompt,用户可以快速启动安全分析,而无需手动编写复杂的查询和分析逻辑。例如,安全团队可以使用 Claude 通过 analyze_legacy_authentication_risks Prompt 快速识别使用旧版身份验证协议的风险,并采取相应的缓解措施。