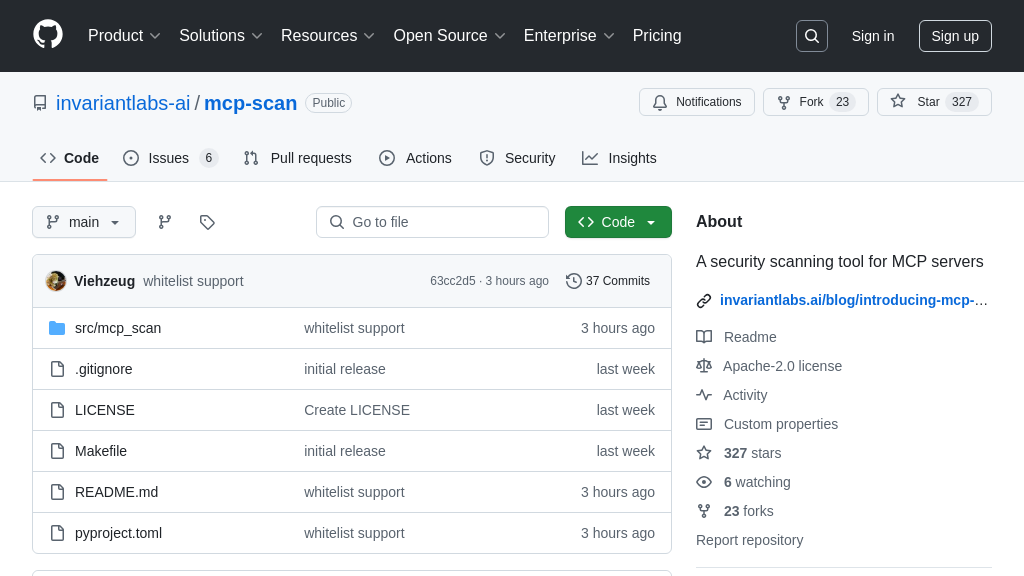

mcp-scan 解决方案概述

mcp-scan 是一款专为 MCP 生态系统设计的安全扫描工具,旨在帮助开发者主动防御针对 AI 模型交互的潜在威胁。它通过扫描已安装的 MCP 服务器,能够有效识别常见的安全漏洞,例如工具描述中的提示注入、利用 Invariant Guardrails 检测的工具中毒攻击,以及跨源升级风险。mcp-scan 会读取 Claude、Cursor 等客户端配置以定位服务器,获取工具描述进行分析,并利用哈希实现工具固定 (Tool Pinning) 来防止恶意篡改。核心价值在于显著提升 MCP 集成的安全性与可信度,确保 AI 模型与外部工具交互的完整性。开发者可通过简单的 uvx mcp-scan@latest 命令快速上手,加固其 MCP 应用。

mcp-scan 核心能力

多向量安全漏洞扫描

mcp-scan 提供针对 MCP 服务器和工具的关键安全漏洞扫描能力,是其核心价值所在。它专注于检测三种主要威胁:提示注入、工具中毒和跨源升级(工具遮蔽)。扫描过程首先通过分析用户配置文件(如 Claude、Cursor、VSCode 等客户端的配置)自动发现或手动指定 MCP 服务器。随后,mcp-scan 连接到这些服务器,获取已安装工具的描述信息。针对提示注入,它会检查工具描述中是否嵌入了可能操纵 AI 模型行为的恶意指令。对于工具中毒,mcp-scan 利用集成的 Invariant Guardrails API(需要共享工具名称和描述给 invariantlabs.ai)来分析工具是否存在潜在的恶意行为或后门。同时,它还会检测跨源升级攻击,即一个工具试图冒充或调用另一个工具以获取未授权的权限。例如,用户运行 mcp-scan scan 后,工具可能会报告某个天气查询工具的描述中包含尝试执行文件系统操作的隐藏指令,从而提前预警并阻止潜在危害。这项功能直接增强了 AI 模型交互的安全性,为开发者提供了一种主动识别和缓解其 MCP 环境风险的手段。

工具固定与完整性校验

此功能通过哈希校验机制,确保已安装的 MCP 工具未被篡改或恶意替换,有效防御“rug pull”攻击。在 MCP 生态中,工具可能由第三方提供,存在更新或被恶意修改的风险。"rug pull"特指工具在初始安装后看似无害,但后续更新中被注入恶意逻辑。mcp-scan 通过计算并记录(或允许用户通过 whitelist 命令指定)已知良好工具的哈希值来实现工具固定。当执行扫描时,mcp-scan 会重新获取服务器上工具的定义或元数据,计算其当前哈希值,并与记录的或白名单中的哈希值进行比对。如果不匹配,则会向用户发出警告,表明该工具已被修改。例如,一个开发者信任并使用了一个社区提供的代码分析工具。某天运行 mcp-scan 后,收到该工具哈希值不匹配的警告,提示该工具可能已被其维护者恶意更新或服务器被入侵替换了工具。这使得开发者能在 AI 模型调用被篡改的工具之前采取行动,保障了依赖外部工具的 AI 应用的稳定性和安全性。该功能是维护 MCP 生态信任链的重要环节。

工具描述审查与透明度

mcp-scan 提供了 inspect 命令,允许开发者和用户直接查看其 MCP 环境中已安装工具的描述信息,增强了系统的透明度和可审计性。虽然主要功能是安全扫描,但理解工具的预期功能和其向 AI 模型呈现自身的方式同样重要。inspect 命令的工作方式与 scan 类似,它会连接到通过配置文件发现或用户指定的 MCP 服务器,但其目的不是执行安全检查,而是获取并清晰地展示每个已安装工具的 tool_description。这对于开发者调试工具集成、验证工具是否符合预期、或仅仅是了解环境中可用工具有何功能非常有用。例如,一个团队集成了多个 MCP 工具,新成员可以使用 mcp-scan inspect 快速了解每个工具的作用,而无需深入研究每个工具的源代码或文档。或者,在怀疑某个工具行为异常时,开发者可以先检查其描述是否被意外修改或与预期不符,作为排查问题的第一步。此功能虽然不直接执行安全分析,但通过提升透明度,间接支持了安全实践和开发效率。